Dem steht jedoch in vielen Unternehmen die Rechtevergabe an den Workstations entgegen, die Software-Installationen durch die Benutzer verbietet.

Orwell lässt grüßen: Das bieten Ausspähprogramme

Was genau tun nun diese Programme? Das Funktionsspektrum ist beachtlich und umfasst beispielsweise Folgendes:. Separat bestellt, kosten beide Programme jeweils etwa 60 Euro. Die Konkurrenz ist klein.

Berüchtigt als Überwachungswerkzeug, das auch von vielen Kriminellen genutzt wird, ist die Software DarkComet. Sie wird vertrieben als Remote-Control-Programm, besitzt jedoch mit Funktionen zur Überwachung von eingebauten Webcams und Mikrofonen sowie einem Keylogger zum Abgreifen der Tastatureingaben auch typische Merkmale einer Malware.

- iphone 6 orten mit telefonnummer.

- Überwachungssoftware für Handy, PC, Internet und Netzwerke im Test.

- Überwachungsprogramme für Windows;

- WIE ES FUNKTIONIERT?!

- whatsapp blaue hacken iphone ausschalten?

- FREI ÜBERWACHUNG VON MITARBEITERN SOFTWARE?

- PC überwachen: so sehen Sie, was am Rechner geschieht | TippCenter!

Eine andere, gern genutzte Software dieser Art ist ImminentMonitor, das sich über Plugins einfach an die jeweiligen Erfordernisse anpassen lässt. Nicht vergessen werden sollte zudem, dass es in Unternehmen mit eigenem E-Mail-Server, zentraler File-Ablage oder Workstation-Backup für den Administrator ein Leichtes ist, alle Daten eines Anwenders einzusehen, ohne dass dieser es bemerkt.

Allerdings kann der Administrator in der Antiviren-Software Ausnahmen definieren, um das zu verhindern. Diese Methode versagt jedoch wiederum bei Spionage-Programmen, die erst beim Computer-Start übers Netzwerk geladen werden. In den Freeware-Verzeichnissen im Web findet man eine Reihe von speziellen Antispyware-Tools, die es jedoch in erster Linie auf kriminelle Malware und aggressive Werbetracker abgesehen haben.

Sie spüren allerdings auch Keylogger und versteckte Prozesse auf und eignen sich daher für einen Spyware-Check. Letzteres gibt es als portable Version, der Angestellte kann es also dann verwenden, wenn der Admin Installationen auf dem PC nicht erlaubt. An Geräten allerdings, an denen das Ausführen fremder Software generell nicht möglich ist, hat der Betroffene wenig Chancen, ein Überwachungsprogramm aufzuspüren.

Bei Verdachtsmomenten sollte er sich an den Betriebsrat wenden. Generell gilt, dass auch Spionage-Software sich nicht von allein installiert. Eine der fiesesten Arten, einen Benutzer auszuspähen, ist der Einsatz eines Keyloggers. Einige dieser Programme reagieren auch auf Schlüsselwörter und zeichnen nur dann auf, wenn ein bestimmter Begriff eingetippt wurde. Beide werden von Antiviren-Software entdeckt. Sie halten die Tastendrucke in ihrem internen Speicher fest oder schicken sie übers Netzwerk oder auch per Funk.

Software- und Hardware-Keylogger lassen sich austricksen, indem man eine virtuelle beziehungsweise Bildschirmtastatur verwendet, wie sie Windows bei den Einstellungen zur erleichterten Bedienung anbietet. Entsprechende Software wie iSpy, Yawcam, Sighthound oder My Webcam Broadcaster ist in der Grundversion oft kostenlos erhältlich, erweiterte Funktionen wie etwa ein Live-Stream der Bilder zu einem Netzwerk- oder Internet-Server sind jedoch den kostenpflichtigen Vollversionen vorbehalten.

Die Software unterstützt mehrere Monitor-Konfigurationen. E-Mail-Berichte — Sie benötigen keinen physischen Zugriff auf den überwachten Computer, um die Protokolle durchzusehen. Alle Berichte werden per E-Mail zugestellt, so dass Sie sie von jedem beliebigen Ort aus lesen können. Da REFOG bereits vorkonfiguriert ist, können Sie es mit wenigen Klicks installieren und mit den Standardeinstellungen loslegen, ohne dass Sie über technische Kenntnisse verfügen müssen.

So erfahren Sie, wann Ihr Kind Spiele gespielt hat, anstatt seine Hausaufgaben zu machen, wann ein Mitarbeiter Zeit im Internet vergeudet hat und vieles mehr. Zusätzlich werden auch alle Dateioperationen, wie z. Öffnen, Löschen, Kopieren, etc. Diese können Ihnen sagen, ob ein Mitarbeiter auf vertrauliche Office-Dokumente zugegriffen und diese gelöscht hat. Es kann nicht in einem der Programmordner oder in der Systemsteuerung gefunden werden. Wann immer Sie auf das Programm zugreifen müssen, kann es nur mit einem Hotkey oder einem speziellen Befehl angezeigt werden.

Darüber hinaus können Sie die Refog-Installation sogar mit einem Passwort schützen, so dass der Benutzer keine Logs löscht. Einfache Installation — Refog Personal Monitor wurde so entwickelt, dass es ohne externe technische Unterstützung installiert und konfiguriert werden kann. Jeder in Ihrer Familie kann die Software installieren und benutzen, auch ältere Menschen, die vielleicht nicht sehr technisch versiert sind. Nachfolgend sehen Sie, wie die Preisgestaltung aussieht:. Klicken Sie hier, um die offizielle Refog-Website zu besuchen.

FlexiSpy ist eine hocheffiziente Computerüberwachungssoftware, die von jedem genutzt werden kann, der sich selbst oder die Menschen, für die er sorgt, vor allen Arten von Cyber-Bedrohungen schützen möchte. Eltern können FlexiSpy durch die umfassende Suite der Kindersicherung effizient nutzen und so die Internetaktivitäten ihrer Kinder überwachen.

32 Kostenlos Monitoring-Tools download für PC

Auf diese Weise können sie ständig den Überblick über die besuchten Websites behalten, mit denen Menschen interagierten per E-Mail oder IM , installierte Anwendungen und vieles mehr auf den Computern ihrer Kinder. FlexiSpy umfasst über 40 verschiedene Funktionen, und jeden Monat kommen mehr hinzu, FlexiSpy bietet den Benutzern eine ganze Menge mehr Optionen als jede andere ähnliche Software auf dem Markt.

Sie bieten sogar einen Inzahlungnahme-Service an, durch den Sie jedes andere Computerüberwachungssoftware-Abonnement durch FlexiSpy mit einem anteiligen Rabatt ersetzen können. Es überwacht ständig den Zielcomputer, bleibt völlig unsichtbar und zeichnet alles im Hintergrund auf. Überwachung der Netzwerkaktivitäten — Diese Funktion verfolgt alle Netzwerkverbindungen auf dem Zielcomputer und meldet viele Details wie Benutzeranmeldungen, Druckaufträge, Bandbreitennutzung und vieles mehr. Ausspionieren von Internetaktivitäten — Sie erhalten vollständigen Zugriff auf den Website-Verlauf sowie Lesezeichen auf dem Zielcomputer.

Datenschutz — FlexiSpy leistet hervorragende Arbeit bei der Überwachung der gesamten Dateiaktivität und des Datentransfers auf dem betreffenden Computer.

Immer dabei sein - privat und beruflich: .CoCPit Netzmanager Edition PRO

Sie erfahren, wann eine bestimmte Datei geöffnet wurde, wer sie geändert hat und wohin sie gesendet wurde. Plattformen: Windows 10, 8.

- telefon abhören strafe;

- Funktionen zur PC Kontrolle.

- iphone hacken apple id.

- handy ortung iphone.

- Überwachen Sie die Aktivität auf dem Handy - egal, wo Sie sich gerade befinden!.

- Überwachungssoftware und Monitoring Software für PC, Internet, Firmen Netzwerke, Handy & Tablets?

- Wie sich die Spionage-Tools aufspüren lassen.

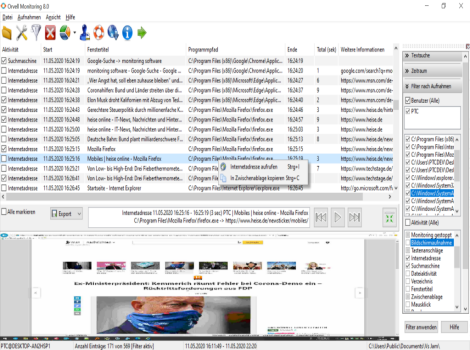

Deren breite Funktionalität ist gleich gut für professionellen und privaten Gebrauch. Es überwacht auch die Zwischenablage und nimmt alle eingefügten Einträge auf. Das Programm zeichnet aktive Anwendungen und Fenster-Titeln auf.

Sollten irgendwelche Missetaten passiert sein, bieten Screenshots einen unb Refog Personal Monitor nimmt sowohl die lokalen Aktivitäten, als auch die Nutzung der Internet-Seiten auf. Jedoch ist das charakteristische Feature von Refog Personal Monitor das Alarmsystem, das mit Schlagwörtern ausgelöst wird. Sie können es so programmieren, dass es Sie per E-Mail benachrichtigt, wenn die Schlagwörter benutzt wurden.

Eine andere mögliche Nutzung des Systems ist die Ausgrenzung der Schimpfwörter aus dem Arbeitsverkehr. Das Programm funktioniert im unsichtbaren und sichtbaren Arbeitsmodus. Refog Personal Monitor kann perfekt selbstständig funktionieren. Es macht den Sicherheits-Job, ist allerdings frei von menschlichen Fehlern. In einem System mit mehreren Nutzern kann es nur bestimmte Nutzer aufzeichnen.